Сервера на Linux часто атакуются злоумышленниками. Безусловно, оптимальная настройка файрволла и своевременное обновление системы безопасности помогают отражать подобного рода атаки. Но всё же необходимо быть начеку и проверять, не пробрался ли какой-либо вирус сквозь защиту сервера.

Поговорим об инструментах для Linux, задача которых — сканировать сервера и обнаруживать вирусную активность, взломы и прочие формы вмешательства в их работу.

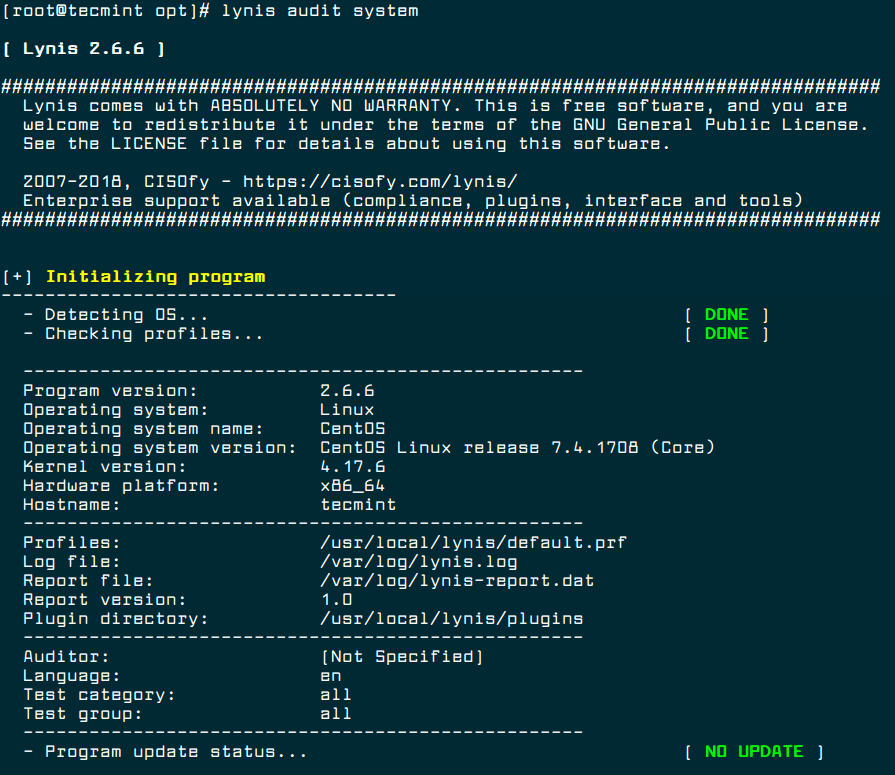

1. Lynis

Lynis — популярный бесплатный инструмент, который лучше многих справляется с проверкой серверов UNIX-подобных операционных систем. Он способен выявлять не только вредоносное ПО, но и повреждения файлов и ошибки в конфигурации. Также Lynis проверяет качество работы антивирусов, осматривает установленное программное обеспечение и проверяет разрешения на доступ к тем или иным файлам и директориям.

Стоит отметить, что этот инструмент не проводит автоматическое усиление защиты системы, а лишь даёт рекомендации о том, как следует её защитить. Установить самую свежую версию Lynus (2.6.6) можно с помощью следующих команд:

# cd /opt/

# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz

# tar xvzf lynis-2.6.6.tar.gz

# mv lynis /usr/local/

# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

После этого можно начинать проверку сервера таким образом:

# lynis audit system

Чтобы настроить автоматическое сканирование, воспользуйтесь cron:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" you@yourdomain.com

2. Chkrootkit

Ещё один бесплатный инструмент для UNIX-подобных систем, который способен обнаруживать руткиты, то есть программы для маскировки вредоносной активности. Chkrootkit выявляет руткиты и бреши в защите с помощью скрипта оболочки и набора специальных программ.

На серверах Debian этот инструмент можно установить, используя эту команду:

$ sudo apt install chkrootkit

А для CentOS алгоритм установки будет такой:

# yum update

# yum install wget gcc-c++ glibc-static

# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

# tar –xzf chkrootkit.tar.gz

# mkdir /usr/local/chkrootkit

# mv chkrootkit-0.52/* /usr/local/chkrootkit

# cd /usr/local/chkrootkit

# make sense

Для запуска проверки используйте эту команду:

$ sudo chkrootkit OR # /usr/local/chkrootkit/chkrootkit

По итогам проверки вы увидите отчёт. Chkrootkit также можно запускать автоматически с помощью cron:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" you@yourdomain.com

3. Rootkit Hunter

Этот инструмент прост в использовании и известен своей эффективностью в обнаружении бэкдоров, а также руткитов и другого вредоносного ПО. Он способен очень тщательно сканировать систему, чтобы находить даже мелкие и неочевидные недостатки в защите сервера.

Используйте эту команду для установки Rootkit Hunter на Ubuntu и CentOS:

$ sudo apt install rkhunter

# yum install epel-release

# yum install rkhunter

Проверка сервера этим инструментом запускается таким образом:

# rkhunter -c

Его настройка с помощью cron также возможна:

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" you@yourdomain.com

4. ClamAV

ClamAV представляет собой популярный кроссплатформенный антивирус, который может обнаруживать самые разные виды вредоносных программ. Больше всего он подходит для работы с серверами электронной почты, но и во всех остальных случаях он будет полезен пользователям Linux. Его преимущество — умение сканировать архивы и сжатые файлы (.zip, .rar, .7z).

Команда для установки ClamAV на Debian:

$ sudo apt-get install clamav

Команда для установки ClamAV на CentOS:

# yum -y update

# yum -y install clamav

Проверка запускается следующим образом:

# freshclam

# clamscan -r -i DIRECTORY